Octoprint: votre serveur d’impression 3D

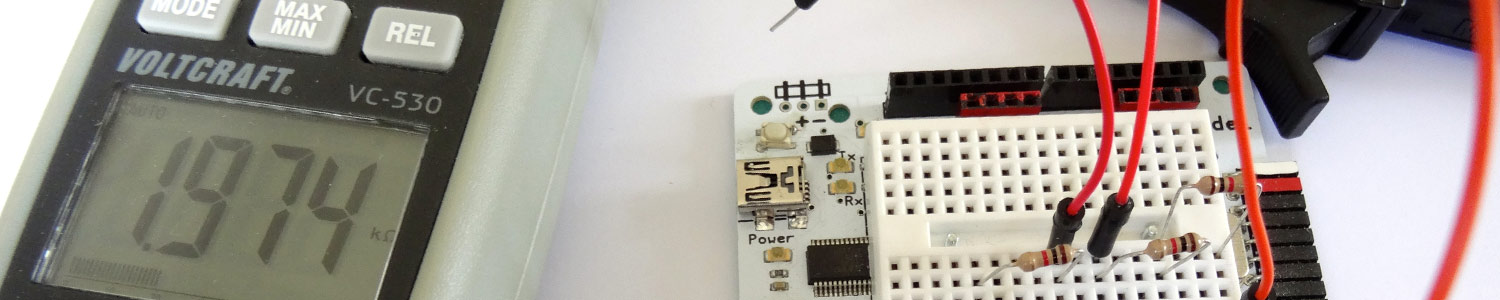

En classe, on utilise une Ultimaker 2+. Les élèves ont à leur disposition des Macbook Pro Retina USB-C. Je me suis retrouvé face à un problème: ces ordinateurs ne disposent plus de lecteurs de cartes SD. Le but est que les élèves soient autonomes dans leurs impressions 3D. Passer par le vieux poste du maître n’est donc pas la solution. J’ai donc monté une solution que j’ai déjà utilisée occasionnellement: un serveur d’impression 3D basé sur Octoprint et un Raspberry Pi.

Octoprint est un serveur d’impression multiplateforme (qui fonctionne même sur Mac!), permettant de piloter et de surveiller à distance une imprimante 3D. Pour ma part j’ai choisi de faire tourner Octoprint sur le génial et bon marché Raspberry Pi. Depuis que les dernières générations ont une puce WiFi intégrée, cela permet une installation simplifiée.

Une webcam permet de surveiller à distance l’impression et de réaliser des timelapses. Pour ma part, je me contente de webcam USB du commerce.

Depuis Cura, les élèves peuvent envoyer sans fil leurs impressions et les surveiller.

J’en ai fait de même sur ma Prusa MK3S à la maison. Il ne me reste plus qu’à vous rédiger un tutoriel.

Podcast: Play in new window | Download